تروجانچیست؟ معرفی انواع تروجان در دنیای امروزی

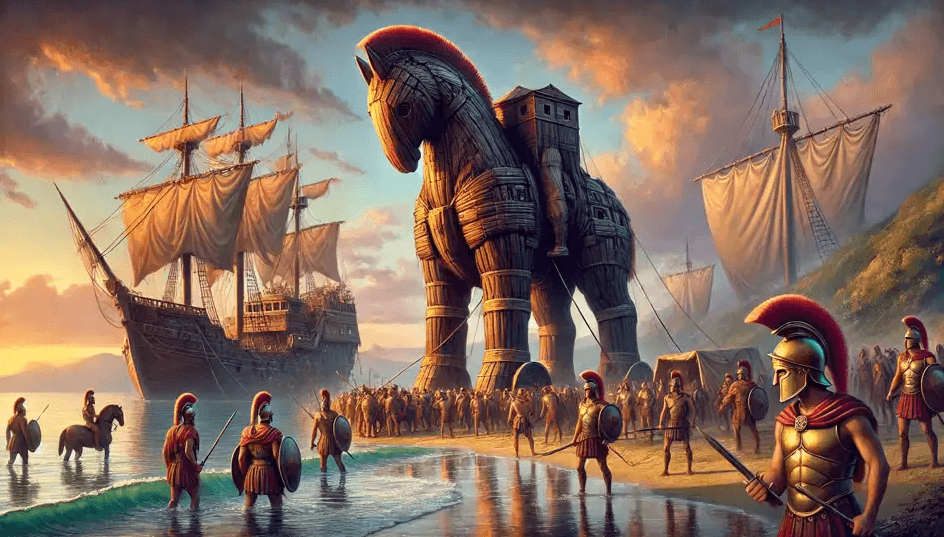

کلمه Trojan برگرفته از یک داستان یونانی است. شهر تروا یک قلعه رسوخناپذیر داشت و یونانیها نمیتوانستند به این قلعه نفوذ کنند. یکی از یونانیان باهوش نقشهای پیادهسازی کرد، یک اسب چوبی ساختند و سربازان یونانی در درون آن مخفی شدند و اسب چوبی را در محل جنگ رها کردند و وانمود کردند که شکست را پذیرفتهاند و عقب نشینی کردند. شب هنگام سربازان تروا، با خیال اینکه دشمن فرار کرده است، اسب چوبی ساخته شده را بعنوان غنیمت وارد شهر کردند. بعد از کلی خوشحالی و عیش و نوش، زمانی که اهالی تروا در خواب بودند، سربازان یونانی از داخل اسب چوبی خارج شدند و دروازه شهر را گشودند و شهر تروا تسخیر شد.

تروجان هم به این روش عمل میکند، در ابتدا خود را بعنوان یک چیز ارزشمند و بیخطر معرفی میکند و منتظر میماند تا در موقعیت مناسب تخریب ایجاد کند.

تروجانها یکی از پیچیدهترین و خطرناکترین انواع بدافزارها هستند که به صورت پنهانی و بدون اطلاع کاربران وارد سیستمهای کامپیوتری میشوند. آنها، برخلاف ویروسها که نیاز به اجرای کد توسط کاربر دارند، خود را بهعنوان یک نرمافزار مفید و بیخطر نشان میدهند و پس از نصب، میتوانند به اطلاعات حیاتی دسترسی یابند یا حتی سیستمها را کنترل کنند. نام “تروجان” از اسطوره اسب تروا در تاریخ یونان باستان گرفته شده است، جایی که یونانیان با مخفی کردن سربازان خود در یک اسب چوبی که بهعنوان هدیهای بیخطر برای تروا بود، وارد شهر شدند و آن را تصرف کردند.

دقیقا تروجان هم به این صورت است، ابتدا خود را چیزی بیخطر جلوه میدهد اما پس از ورود به سیستم تخریب را شروع میکند. در این مقاله، ابتدا به تعریف تروجان، نحوه عملکرد، انواع مختلف آن و تاریخچه تروجانها پرداخته میشود. سپس روشهای انتشار تروجانها، تأثیرات آنها بر سیستمها و اطلاعات کاربران، و در نهایت راهکارهای مقابله با این بدافزار قدرتمند بررسی میشود. بخشی از آموزش ویروس کشی کامپیوتر را در ویدیو زیر میبینیم.

آنچه قراره یاد بگیریم اینجاست!

تروجان چیست؟

تروجانها نوعی بدافزار (Malware) هستند که برخلاف ویروسها و کرمها، بهطور مستقیم به فایلها یا برنامههای موجود متصل نمیشوند، بلکه به عنوان یک نرمافزار قانونی یا مفید خود را معرفی میکنند. کاربران اغلب با تصور اینکه یک برنامه سالم و کاربردی را نصب میکنند، ناخواسته تروجان را بر روی سیستم خود اجرا میکنند. پس از اجرا، تروجان به هکرها یا مهاجمان امکان دسترسی به اطلاعات حساس کاربر یا کنترل سیستم را میدهد. در برخی موارد، تروجانها میتوانند راه را برای نصب سایر بدافزارها، مانند کیلاگرها (Keyloggers) یا روتکیتها (Rootkits)، باز کنند.

تاریخچه تروجانها

تاریخچه تروجانها به اوایل دهه 1980 بازمیگردد. یکی از اولین نمونههای شناختهشده تروجانها، نرمافزار “AIDS Trojan” بود که در سال 1989 توسط جوزف پوپ (Joseph Popp) ساخته شد. این بدافزار بهصورت دیسکهای فلاپی در کنفرانسهای مرتبط با موضوع ایدز توزیع شد. پس از مدتی استفاده از سیستم، تروجان اطلاعات کاربران را رمزگذاری میکرد و برای بازگرداندن دادهها، از کاربران تقاضای باج میکرد. این رویداد یکی از نخستین نمونههای باجافزار (Ransomware) و تروجانها در تاریخ دنیای دیجیتال بود.

با گذر زمان و افزایش استفاده از اینترنت، تروجانها پیچیدهتر و گستردهتر شدند. در دهه 2000، با ظهور اینترنت پرسرعت و شبکههای گسترده، تروجانها به یکی از اصلیترین ابزارهای هکرها برای نفوذ به سیستمها و دسترسی به اطلاعات حساس تبدیل شدند.

نحوه عملکرد تروجانها

تروجانها معمولاً به دو روش عمده عمل میکنند: ابتدا خود را به عنوان یک نرمافزار مفید و بیخطر معرفی میکنند تا کاربر را به دانلود و نصب آنها ترغیب کنند. سپس، پس از نصب، عملکردهای مخفی خود را آغاز میکنند که میتواند شامل دسترسی به اطلاعات کاربر، کنترل سیستم یا ایجاد راههای نفوذ برای سایر بدافزارها باشد.

تروجانها برخلاف ویروسها و کرمها که اغلب به صورت خودکار تکثیر میشوند، برای انتشار نیاز به دخالت کاربر دارند. به این معنا که کاربران باید خودشان برنامه آلوده را دانلود و نصب کنند. این ویژگی تروجانها باعث میشود که بسیاری از کاربران ناآگاه از وجود این بدافزار در سیستم خود باشند.

انواع تروجانها

تروجانها انواع مختلفی دارند و هر کدام از آنها اهداف و عملکردهای متفاوتی را دنبال میکنند. برخی از مهمترین انواع تروجانها عبارتند از:

تروجان دسترسی از راه دور (Remote Access Trojans – RATs): این نوع تروجانها به مهاجمان اجازه میدهند که بهصورت از راه دور به سیستم آلوده دسترسی پیدا کنند و آن را کنترل کنند. RATها میتوانند از راه دور اطلاعات سیستم را تغییر دهند، فایلها را حذف کنند یا نصب سایر بدافزارها را تسهیل کنند. یکی از معروفترین نمونههای این نوع تروجان، SubSeven است که در دهه 1990 بسیار رایج بود.

تروجانهای جمعآوری اطلاعات (Information Stealing Trojans): این تروجانها به طور خاص برای سرقت اطلاعات حساس کاربران طراحی شدهاند. این اطلاعات میتواند شامل رمزهای عبور، اطلاعات بانکی، شمارههای کارت اعتباری و سایر دادههای مهم باشد. یکی از مثالهای مشهور این نوع تروجان، Zeus است که بهطور گستردهای برای سرقت اطلاعات بانکی استفاده میشد.

تروجانهای دربپشتی (Backdoor Trojans): تروجانهای دربپشتی به مهاجمان اجازه میدهند که بدون اطلاع کاربر به سیستم دسترسی پیدا کنند. این دسترسی میتواند برای نصب نرمافزارهای مخرب بیشتر یا کنترل سیستم برای اهدافی مانند انجام حملات DDoS (حمله محرومسازی از سرویس) استفاده شود.

باجافزارها (Ransomware Trojans): باجافزارها نوعی تروجان هستند که اطلاعات کاربر را رمزگذاری کرده و از او درخواست باج میکنند تا اطلاعاتش را بازگردانند. نمونههای مشهور باجافزارها شامل WannaCry و Petya هستند که میلیونها دستگاه را در سراسر جهان آلوده کردند.

تروجانهای دانلودکننده (Downloader Trojans): این تروجانها وظیفه دارند که سایر بدافزارها را از سرورهای مخرب دانلود و بر روی سیستم نصب کنند. پس از آلوده شدن سیستم، این تروجانها میتوانند کیلاگرها، روتکیتها یا سایر ابزارهای مخرب را دانلود و اجرا کنند.

کیلاگرها (Keylogger Trojans): این تروجانها اطلاعات ورودی کیبورد کاربر را ثبت میکنند تا رمزهای عبور، اطلاعات حسابهای کاربری و سایر اطلاعات حساس را سرقت کنند. کیلاگرها میتوانند در پسزمینه اجرا شوند و بهسختی توسط کاربران شناسایی شوند.

تروجانهای پلیس (Police Trojans): این نوع تروجانها کاربران را به اتهام انجام فعالیتهای غیرقانونی تهدید میکنند و از آنها درخواست جریمه یا باج میکنند. کاربران معمولاً با پیامی روبرو میشوند که ادعا میکند از طرف پلیس یا سازمانهای قانونی ارسال شده و آنها باید مبلغی را پرداخت کنند تا از مشکلات قانونی جلوگیری کنند.

کاملترین آموزش ویروسکشی کامپیوتر

در این دوره به صورت کامل با بدافزاهای مختلف و روشهای مقابله با آن را یاد خواهید گرفت و روش اصولی ویروس کشی کامپیوتر را در هفت مرحله یاد خواهید گرفت.

مدت زمان: 6 ساعت

روشهای انتشار تروجانها

تروجانها از طریق روشهای مختلفی منتشر میشوند. در ادامه به برخی از رایجترین روشهای انتشار این بدافزارها اشاره میشود:

ایمیلهای فیشینگ: یکی از رایجترین روشهای انتشار تروجانها ارسال ایمیلهای فیشینگ است. این ایمیلها معمولاً حاوی لینکهای آلوده یا فایلهای پیوستی هستند که با باز کردن آنها، تروجان به سیستم کاربر نفوذ میکند.

دانلود نرمافزارهای جعلی: بسیاری از تروجانها بهصورت نرمافزارهای جعلی و غیرقانونی توزیع میشوند. کاربران ممکن است با دانلود این نرمافزارها، ناخواسته تروجان را بر روی سیستم خود نصب کنند.

وبسایتهای آلوده: برخی از وبسایتها حاوی کدهای مخربی هستند که با بازدید از آنها، تروجان به طور خودکار به سیستم منتقل میشود. این روش به عنوان “درایو-بای دانلود” شناخته میشود.

رسانههای فیزیکی آلوده: در برخی موارد، تروجانها از طریق دستگاههای ذخیرهسازی مانند فلشدرایوها یا CDهای آلوده منتشر میشوند. هنگامی که این دستگاهها به سیستم متصل میشوند، تروجان به طور خودکار فعال میشود.

شبکههای آلوده: تروجانها میتوانند از طریق شبکههای آلوده و بدون امنیت مناسب به دستگاههای متصل به آن شبکه نفوذ کنند. این شبکهها ممکن است از طریق نقاط آسیبپذیر در فایروالها یا نرمافزارهای شبکهای مورد حمله قرار گیرند.

تأثیرات تروجانها بر سیستمها و کاربران

تروجانها میتوانند تأثیرات گسترده و مخربی بر روی سیستمهای کامپیوتری و اطلاعات کاربران داشته باشند. برخی از مهمترین تأثیرات آنها عبارتند از:

سرقت اطلاعات شخصی: یکی از اصلیترین اهداف تروجانها، سرقت اطلاعات حساس کاربران مانند رمزهای عبور، شمارههای کارت اعتباری، اطلاعات بانکی و دادههای شخصی است.

کاهش عملکرد سیستم: تروجانها میتوانند باعث کاهش سرعت و عملکرد سیستم شوند. آنها ممکن است منابع سیستم را مصرف کنند و عملکرد طبیعی دستگاه را مختل نمایند.

کنترل از راه دور سیستم: برخی تروجانها به مهاجمان اجازه میدهند تا کنترل کامل سیستم را به دست گیرند و از آن برای انجام فعالیتهای مخرب یا دسترسی به دادههای حساس استفاده کنند.

استفاده از سیستم برای حملات دیگر: تروجانها میتوانند سیستم آلوده را به بخشی از یک شبکه بزرگتر به نام بات نت (Botnet) تبدیل کنند که مهاجمان میتوانند از آن برای انجام حملات DDoS یا ارسال اسپمهای آلوده استفاده کنند.

رمزگذاری و درخواست باج: باجافزارها که نوعی تروجان هستند، اطلاعات کاربران را رمزگذاری کرده و از آنها تقاضای باج میکنند تا دادهها را بازگردانند. این نوع تروجانها میتوانند خسارات مالی و اطلاعاتی بزرگی برای کاربران ایجاد کنند.

برای مقابله با این تهدیدات، لازم است که کاربران و سازمانها همواره آگاهی خود را در زمینه امنیت سایبری افزایش دهند و از جدیدترین تکنولوژیها و روشهای مقابله با بدافزارها استفاده کنند. استفاده از نرمافزارهای ضدبدافزار بهروز، پیکربندی صحیح فایروالها و شبکهها، آموزش کاربران در مورد خطرات امنیتی و مراقبت در انتخاب منابع نرمافزار، از جمله اقداماتی است که میتواند میزان خطرات ناشی از تروجانها را کاهش دهد.

آینده تروجانها و تهدیدات مرتبط

تروجانها و بدافزارها با پیشرفت تکنولوژی، پیچیدهتر و خطرناکتر میشوند. افزایش استفاده از اینترنت اشیاء (IoT)، شبکههای ابری و فناوریهای موبایل، فرصتهای جدیدی را برای مهاجمان سایبری فراهم کرده است. در نتیجه، تروجانها و سایر بدافزارها میتوانند به صورت خاص برای این فناوریها توسعه یابند و آنها را هدف قرار دهند. به عنوان مثال، در حوزه اینترنت اشیاء، دستگاههای متصل به شبکه که اغلب دارای امنیت ضعیفی هستند، میتوانند به سادگی توسط تروجانها آلوده شوند و به بخشی از یک شبکه بزرگتر برای حملات سایبری تبدیل شوند.

در اینجا به چندین جنبه از آینده تروجانها و تهدیدات احتمالی که ممکن است در آینده نزدیک با آنها مواجه شویم، میپردازیم:

- افزایش حملات به دستگاههای اینترنت اشیاء:

اینترنت اشیاء به دلیل گستردگی دستگاهها و امنیت ضعیف آنها، هدف جذابی برای تروجانها محسوب میشود. حملات به دستگاههای IoT میتواند عواقب بسیار گستردهتری نسبت به کامپیوترهای شخصی یا سرورها داشته باشد. برای مثال، در حملات به دستگاههای هوشمند خانگی، تروجانها میتوانند به سیستمهای کنترل دما، دوربینهای نظارتی، قفلهای هوشمند و سایر دستگاهها نفوذ کنند و آنها را کنترل کنند. همچنین، در صنایع و حملونقل، دستگاههای IoT آلوده میتوانند به اخلالهای جدی در فرآیندهای تولید، لجستیک و عملیاتهای حساس منجر شوند. - هدفگیری سیستمهای ابری و مجازیسازی:

با افزایش استفاده از رایانش ابری (Cloud Computing)، تروجانها ممکن است بهطور خاص سیستمهای ابری را هدف قرار دهند. سیستمهای ابری حجم زیادی از دادههای حساس را ذخیره میکنند و آلوده شدن این سیستمها میتواند اطلاعات بسیاری از کاربران و سازمانها را در معرض خطر قرار دهد. به همین ترتیب، ماشینهای مجازی نیز که در محیطهای مجازیسازی استفاده میشوند، هدف بالقوهای برای تروجانها هستند. - هوش مصنوعی و یادگیری ماشینی در خدمت تروجانها:

هوش مصنوعی (AI) و یادگیری ماشینی (Machine Learning) در حال حاضر در بسیاری از زمینهها برای بهبود امنیت سایبری مورد استفاده قرار میگیرند. اما از سوی دیگر، هکرها نیز ممکن است از این تکنولوژیها برای ایجاد تروجانهای هوشمندتر و پیچیدهتر استفاده کنند. با استفاده از الگوریتمهای هوش مصنوعی، تروجانها میتوانند به طور خودکار راههای جدیدی برای نفوذ به سیستمها پیدا کنند و از روشهای پیشرفتهتری برای پنهانسازی خود استفاده کنند. همچنین، آنها ممکن است بتوانند به طور خودکار به تهدیدات پاسخ دهند و در برابر نرمافزارهای امنیتی تطبیقپذیر شوند. - تروجانهای چندمنظوره:

یکی دیگر از روندهای آینده، ظهور تروجانهای چندمنظوره است که میتوانند چندین عملکرد مخرب را بهطور همزمان انجام دهند. این نوع تروجانها میتوانند علاوه بر سرقت اطلاعات، به کنترل سیستم، انجام حملات DDoS و نصب سایر بدافزارها بپردازند. همچنین، این تروجانها ممکن است در یک سیستم بهعنوان باجافزار عمل کنند و در سیستم دیگر بهعنوان کیلاگر یا دربپشتی عمل کنند. - استفاده از رمزنگاری برای جلوگیری از شناسایی:

تروجانهای آینده ممکن است از تکنیکهای پیچیدهتری برای پنهانسازی و جلوگیری از شناسایی استفاده کنند. یکی از این تکنیکها، استفاده از رمزنگاری برای رمزگذاری ارتباطات بین تروجان و سرور کنترلکننده آن است. با استفاده از رمزنگاری، تروجانها میتوانند بهطور مخفیانه اطلاعات را انتقال دهند و حتی نرمافزارهای امنیتی نیز نمیتوانند به راحتی فعالیتهای مخرب آنها را تشخیص دهند.

چالشهای پیشرو در مقابله با تروجانها

با توجه به پیشرفتهای تکنولوژی و پیچیدگی تروجانها، مقابله با این تهدیدات سایبری روز به روز دشوارتر میشود. یکی از بزرگترین چالشها، بهروز ماندن نرمافزارهای امنیتی و شناسایی تهدیدات جدید است. هکرها به سرعت در حال توسعه تکنیکهای جدیدی هستند که میتوانند نرمافزارهای امنیتی را دور بزنند. از این رو، توسعهدهندگان نرمافزارهای امنیتی باید بهطور مداوم سیستمهای خود را بهروزرسانی کنند تا بتوانند با تهدیدات نوظهور مقابله کنند.

علاوه بر این، پیچیدگی و گستردگی سیستمهای دیجیتال نیز چالشی دیگر در مقابله با تروجانها است. سیستمهای بزرگتر و پیچیدهتر، بهخصوص در سازمانهای بزرگ و زیرساختهای حیاتی، بهطور طبیعی دارای نقاط ضعف بیشتری هستند و این امر آنها را بیشتر در معرض حملات تروجانها قرار میدهد.

یکی دیگر از چالشهای مهم، کمبود آگاهی و آموزش کافی در زمینه امنیت سایبری است. بسیاری از کاربران هنوز با خطرات تروجانها و بدافزارها آشنایی کافی ندارند و بهطور ناخواسته سیستمهای خود را در معرض آلودگی قرار میدهند. این مسئله نه تنها در بین کاربران عادی بلکه در محیطهای سازمانی نیز مشاهده میشود. بنابراین، آموزش و افزایش آگاهی عمومی در زمینه امنیت سایبری، یکی از مهمترین ابزارها برای کاهش خطرات تروجانها است.

راهکارهای آیندهنگرانه برای مقابله با تروجانها

برای مقابله با تهدیدات نوظهور تروجانها، لازم است که فناوریهای جدید و رویکردهای پیشرفتهتری در حوزه امنیت سایبری به کار گرفته شوند. برخی از این راهکارها عبارتند از:

- استفاده از هوش مصنوعی و یادگیری ماشینی در نرمافزارهای امنیتی:

همانطور که هکرها از هوش مصنوعی برای توسعه تروجانها استفاده میکنند، کارشناسان امنیتی نیز میتوانند از این فناوری برای مقابله با آنها بهره ببرند. الگوریتمهای یادگیری ماشینی میتوانند به طور مداوم رفتارهای مشکوک در سیستمها را شناسایی کرده و تهدیدات جدید را به سرعت تشخیص دهند. این تکنولوژیها میتوانند بهطور خودکار و بدون دخالت انسان، سیستمها را اسکن کرده و تروجانها را حذف کنند. - پیادهسازی معماری امنیتی مبتنی بر اعتماد صفر (Zero Trust):

یکی از رویکردهای جدید در حوزه امنیت سایبری، استفاده از مدل “اعتماد صفر” است. در این مدل، فرض بر این است که هیچ یک از دستگاهها و کاربران در شبکه بهطور پیشفرض امن نیستند و هر گونه دسترسی به منابع باید بهطور مداوم تأیید شود. با استفاده از این رویکرد، تروجانها حتی در صورت نفوذ به سیستم، نمیتوانند به راحتی به دادههای حساس یا بخشهای مهم شبکه دسترسی پیدا کنند. - توسعه سیستمهای خودترمیمی:

سیستمهای خودترمیمی یکی دیگر از راهکارهای آیندهنگرانه برای مقابله با تروجانها هستند. این سیستمها بهطور خودکار قادرند پس از شناسایی یک تهدید، خود را بازسازی کنند و هرگونه تغییرات مخرب ایجاد شده توسط تروجان را از بین ببرند. چنین سیستمهایی میتوانند بهطور مداوم خود را تحت نظارت قرار دهند و در صورت بروز مشکل، به سرعت به حالت اولیه بازگردند. - همکاری بینالمللی در مقابله با تهدیدات سایبری:

تهدیدات سایبری، از جمله تروجانها، مرزهای جغرافیایی را نمیشناسند و برای مقابله مؤثر با آنها، همکاری بینالمللی ضروری است. کشورها باید با یکدیگر در زمینه شناسایی و مقابله با حملات تروجانها همکاری کنند و اطلاعات را با یکدیگر به اشتراک بگذارند. این همکاری میتواند به کاهش سرعت انتشار تروجانها و افزایش کارایی در مقابله با آنها منجر شود.

از طرفی، توسعهدهندگان نرمافزارهای امنیتی و کارشناسان سایبری نیز باید بهطور مداوم در تلاش برای ایجاد ابزارها و روشهای جدید برای شناسایی و مقابله با تهدیدات نوظهور باشند. تنها از طریق یک رویکرد چندجانبه که شامل تکنولوژیهای پیشرفته، آموزش کاربران، و همکاری بینالمللی است، میتوان بهطور مؤثر با تروجانها و سایر تهدیدات سایبری مقابله کرد.

راهکارهای مقابله با تروجانها

برای جلوگیری از آلودگی به تروجانها و مقابله با آنها، کاربران و سازمانها باید اقدامات پیشگیرانهای انجام دهند. در ادامه به برخی از مهمترین راهکارهای مقابله با تروجانها پرداخته شده است:

نصب نرمافزارهای ضدبدافزار و بهروزرسانی مداوم آنها: نرمافزارهای ضدبدافزار مانند آنتیویروسها میتوانند تروجانها را شناسایی و حذف کنند. کاربران باید اطمینان حاصل کنند که این نرمافزارها همواره بهروز هستند تا بتوانند با تهدیدات جدید مقابله کنند.

اجتناب از دانلود نرمافزارهای مشکوک: کاربران باید از دانلود نرمافزارهایی که از منابع نامعتبر یا مشکوک دریافت میشوند، خودداری کنند. دانلود نرمافزارها تنها از منابع رسمی و معتبر باید انجام شود.

استفاده از فایروالها: فایروالها میتوانند از ورود غیرمجاز تروجانها و سایر بدافزارها به سیستم جلوگیری کنند. تنظیم و پیکربندی صحیح فایروالها میتواند نقش مهمی در جلوگیری از حملات تروجانها داشته باشد.

آموزش کاربران: یکی از مهمترین راهکارها برای مقابله با تروجانها، آموزش کاربران در زمینه امنیت سایبری است. کاربران باید از خطرات تروجانها و روشهای جلوگیری از آنها آگاه شوند و از باز کردن ایمیلها و لینکهای مشکوک خودداری کنند.

پشتیبانگیری منظم از دادهها: پشتیبانگیری منظم از اطلاعات مهم میتواند به کاربران کمک کند تا در صورت آلودگی به باجافزارها یا سایر تروجانها، اطلاعات خود را بازیابی کنند بدون اینکه مجبور به پرداخت باج شوند.

بهروزرسانی سیستمعامل و نرمافزارها: سیستمعاملها و نرمافزارها باید بهطور منظم بهروز شوند تا از آسیبپذیریهای احتمالی که میتوانند توسط تروجانها بهرهبرداری شوند، جلوگیری شود.

کاملترین آموزش ویروسکشی کامپیوتر

در این دوره به صورت کامل با بدافزاهای مختلف و روشهای مقابله با آن را یاد خواهید گرفت و روش اصولی ویروس کشی کامپیوتر را در هفت مرحله یاد خواهید گرفت.

مدت زمان: 6 ساعت

نتیجهگیری نهایی

تروجانها یکی از خطرناکترین انواع بدافزارها هستند که همچنان تهدید بزرگی برای کاربران و سازمانها محسوب میشوند. با پیشرفت فناوری، این تهدیدات نیز پیچیدهتر و گستردهتر میشوند. برای مقابله مؤثر با تروجانها، کاربران و سازمانها باید بهطور مداوم از جدیدترین تکنولوژیها و روشهای امنیتی استفاده کنند و همچنین سطح آگاهی خود را در زمینه امنیت سایبری افزایش دهند.

تروجانها یکی از پیچیدهترین و پنهانیترین انواع بدافزارها هستند که میتوانند خسارات جدی به سیستمها و اطلاعات کاربران وارد کنند. از سرقت اطلاعات حساس گرفته تا کنترل کامل سیستم و حتی درخواست باج، تروجانها میتوانند برای کاربران و سازمانها تهدید جدی محسوب شوند.

منبع: بامادون | کپی و نشر اطلاعات با ذکر منبع و نام نویسنده باعث خوشحالی ماست.